Egyre inkább összekapcsolt világunkban az érzékeny információk védelme kritikus fontosságúvá vált. Az adatvédelmi incidensek számának növekedése továbbra is jelentős kihívást jelent, ezek mind a vállalatoknál, mind a magánéletben sebezhetővé teszik az adatokat. A közelmúlt eseményeinek feltárása során az is nyilvánvalóvá válik, hogy a hackerek és a védők közötti harc egyre intenzívebb, ami a kompromittált adatok és a meggyengült bizalom nyomát hagyja maga után.

Az elmúlt hónapokban az adatszivárgások megugrása számos ágazatot érintett, így például a kiskereskedelmi szektort (JDGroup), az ingatlan-, a bérbeadási és lízingszektort (RentoMojo), közlekedési szektort (Terravision), illetve a banki, pénzügyi és biztosítás szolgáltatások szektorát (Eye4Fraud, HDB Financial Services). Mindez rávilágít digitális környezetünk bizonytalan természetére. A nagyvállalatokon belüli, nagy nyilvánosságot kapott betörésektől a kisebb vállalkozásokba való nyugtalanító behatolásig a kiberbűnözők könyörtelenül kihasználják a gyenge pontokat, és egyetlen ágazatot sem hagynak érintetlenül. E betörések mértéke és gyakorisága nyugtalanító képet fest, mivel az említett adatsértések megközelítőleg mindössze 6 hónap leforgása alatt következtek be, összesen több tízmillió ügyféladatot kompromittálva, ami a hackerfórumokon tevékenykedők változó taktikáinak és motivációinak vizsgálatára késztet.

A marketingszerűnek hangzó „hacker alvilágot” övező titoktartás fokozatos feloldódása páratlan vizsgálatnak teszi ki a hackerfórumok korábban elrejtett bonyolultságát. A nagyra becsült kiberbiztonsági szakértők és a bűnüldöző szervek egyre nagyobb figyelmet fordítanak az e titkos online közösségeket meghatározó összetett dinamika megfejtésére. Ahogy új szövetségek kerülnek napvilágra és következetes változások következnek be ezeken a fórumokon belül, a digitális hadviselés maga is mélyreható átalakuláson megy keresztül, ami arra kényszerít bennünket, hogy proaktív és alkalmazkodó stratégiákat fogadjunk el válaszul.

A jelen blogbejegyzés-sorozat egyben egy utazás az adatsértések világába, ahol események sokasága várja a vizsgálatot, szinte felbecsülhetetlen értékű betekintést nyújtva a hackerfórumok folyamatosan változó dinamikájába. A következő részekben elmerülünk e birodalom összetettségében, átfogó megértést keresve az egyének, szervezetek és digitális tájunk őrzői előtt álló kihívásokról. Az ismeretszerzés, a tudatosság növelése és a digitális jelenlétünk biztosítása iránti elkötelezettségünk révén minden bizonnyal utat törünk majd a feltörekvő fenyegetésekkel szemben megerősített jövő felé.

Kezdjük az alapoktól!

Mindenek előtt fontos ismertetni néhány alapvető definíciót, azaz elkülöníteni almát a körtétől. Ennek fényében ebben az első részben az alapvető ismeretekkel fogunk indítani.

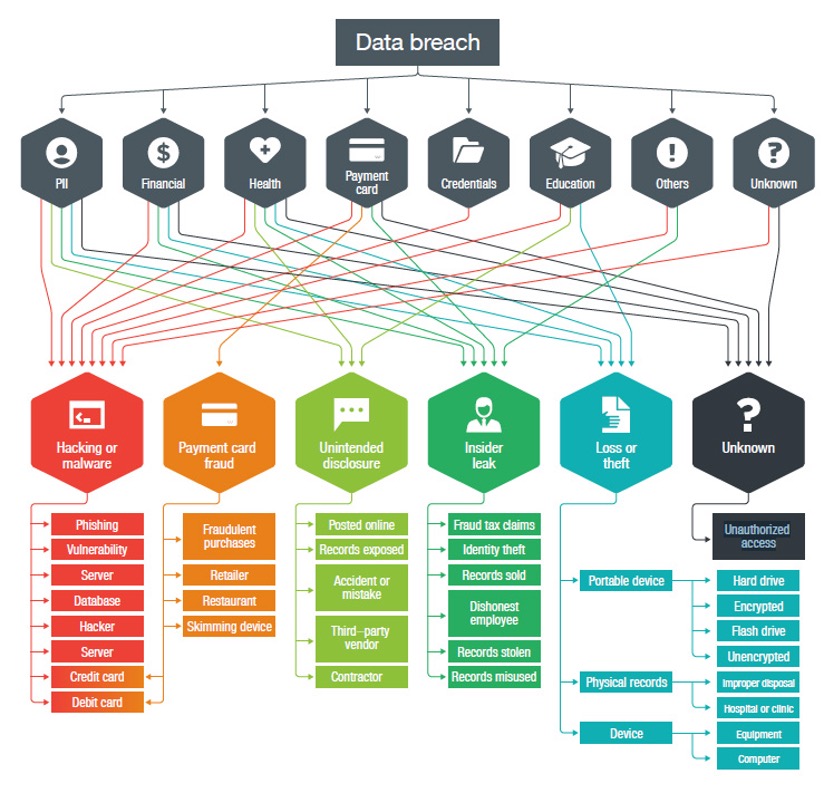

Az adatvédelmi incidens fogalmaként az érzékeny vagy bizalmas információkhoz való jogosulatlan hozzáférésről, azok megszerzéséről vagy nyilvánosságra hozataláról beszélünk, ami azok veszélyeztetéséhez és esetleges visszaélésszerű felhasználásához vezet. Ennek különböző okai és típusai vannak, vegyük ezeket sorra a teljesség igénye nélkül.

Az adatszivárgásnak vagy adatsértésnek egyes okai a következők lehetnek:

Kibertámadások: a gyakran rosszindulatú szereplők (az angol szakirodalom szerint Threat Actors) által elkövetett kibertámadások során szándékosan próbálnak jogosulatlan hozzáférést szerezni a rendszerekhez vagy hálózatokhoz. Ezek a támadások különböző formákat ölthetnek, beleértve a rosszindulatú szoftverfertőzéseket (malware), adathalász kampányokat (phishing campaigns), brute force alapú támadásokat vagy a szoftver sebezhetőségének kihasználását.

Szervezeten belüli fenyegetések: az adatvédelmi incidensek belső forrásokból is származhatnak, ugyancsak az angol szakirodalom erre a forgatókönyvre tartja számon az insider threat fogalmát, melyek olyan alkalmazottakat, vállalkozókat vagy partnereket érintenek, akik szándékosan vagy gondatlanul visszaélnek az érzékeny információkkal vagy felfedik azokat. Ennek oka lehet rosszindulatú szándék, hanyagság vagy a megfelelő biztonsági gyakorlatokkal kapcsolatos tudatosság hiánya.

Emberi hiba: az egyének által elkövetett hibák – mind a szervezeten belül, mind azon kívül – szintén vezethetnek adatvédelmi incidensekhez. A leggyakoribb hibák közé tartozik az érzékeny információk rossz címzettnek való elküldése, a fizikai eszközök, például laptopok vagy USB-meghajtók elvesztése, vagy a rendszerek rossz konfigurálása, ami az adatokat jogosulatlan hozzáférésnek teszi ki.

Most, hogy közérthetően is megismertünk néhány okot, ejtsünk szót bizonyos típusokról is.

Kibertámadások: ezek a jogsértések akkor következnek be, amikor a kiberbűnözők kihasználják a szervezet hálózati infrastruktúrájában vagy szoftverében lévő sebezhetőségeket, hogy jogosulatlanul hozzáférjenek az érzékeny adatokhoz. Ez magában foglalhatja a bejelentkezési adatok ellopását, rosszindulatú kód befecskendezését vagy adatok kiszivárgását a veszélyeztetett rendszerekből.

Fizikai lopás vagy veszteség: az adatvédelmi incidensek az érzékeny információkat tartalmazó eszközök fizikai ellopása vagy elvesztése miatt is bekövetkezhetnek. Ide tartoznak az ellopott laptopok, okostelefonok vagy külső tárolóeszközök. Ha ezek az eszközök nincsenek megfelelően biztosítva vagy titkosítva, a bennük tárolt adatokhoz könnyen hozzáférhetnek illetéktelen személyek.

Gondatlan kitettség: a gondatlan kitettség akkor következik be, amikor az érzékeny információk véletlenül illetéktelenek számára nyilvánosan hozzáférhetővé válnak. Ez történhet rosszul konfigurált rendszerek, nem megfelelő hozzáférés-ellenőrzés vagy az adatkezelés során elkövetett hibák miatt. Például a felhőalapú tárolás rosszul konfigurált beállításai nyilvánosan hozzáférhetővé tehetik az adatokat.

Social Engineering: a social engineering magában foglalja az egyének manipulálását a bizalmas információkhoz való hozzáférés megszerzése érdekében. Ez történhet olyan technikákkal, mint például az adathalászat, ahol a támadók például legitim szervezeteknek adják ki magukat, hogy rávegyék az egyéneket bejelentkezési adataik vagy más érzékeny adatok felfedésére.

Belső fenyegetések: a bennfentesekkel kapcsolatos adatvédelmi incidensek olyan alkalmazottakat, vállalkozókat vagy partnereket érintenek, akik visszaélnek az érzékeny információkhoz való jogosultságukkal. Ez magában foglalhatja az adatok szándékos kiszivárogtatását, külső feleknek való eladását vagy személyes haszonszerzésre való felhasználását.

Harmadik fél által elkövetett jogsértések: a szervezetek a harmadik fél szolgáltatók vagy üzleti partnerek sebezhetőségén keresztül is tapasztalhatnak adatszivárgást. Ha ezek a harmadik felek gyenge biztonsági intézkedésekkel rendelkeznek, vagy sérülést szenvednek el, az általuk kiszolgált szervezetek érzékeny adatai veszélybe kerülhetnek.

Nyitókép forrása: Pexels