Szerző: Katona Gergő, NKE EJKK Kiberbiztonsági Kutatóintézet

Az első részben, amely ezen a linken elérhető, bemutattuk egy autonóm autó főbb rendszereit, és azokhoz tartozó kockázati kategóriákat. A jelen részben részletesebben foglalkozunk a gépjármű vezérlő rendszereivel. Ezen belül is az elektronikus vezérlőegységekkel (electronic control units, ECU), illetve a jármű belső hálózatával.

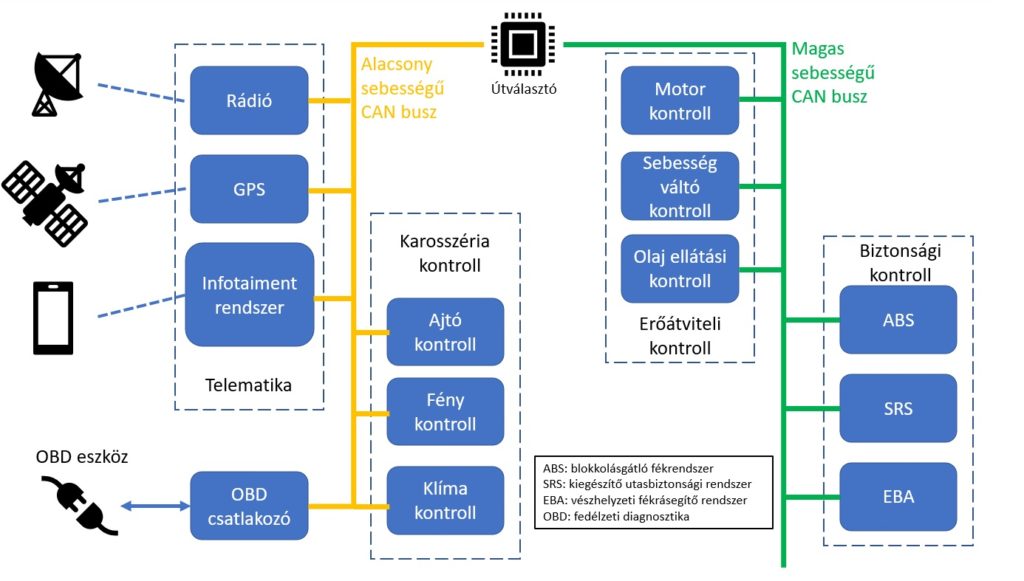

Elektronikus vezérlőegységek és jármű belső hálózatai: Az ECU berendezések biztosítják a gépjármű egyes alkatrészeinek az optimális működését. Egy személygépjármű számos ilyen vezérlő elemmel rendelkezik. Ilyen modul például a motorvezérlő modul, az elektronikus fékvezérlő modul, a sebességváltó vezérlő modul, a lopást megelőző modul, a fűtés, a szellőzés és a légkondicionáló modul. Ezen modulokat egy belső rendszer köti össze, amely több típusú lehet de az egyik legelterjedtebb az úgynevezett vezérlőterületi hálózatot (controller area network, CAN).[1]

Azonban nem csak a CAN létezik mint belső hálózat, például a LIN egy alacsony sebességű hálózat, amelyet általában ajtózárakhoz, klímaberendezésekhez, biztonsági övekhez, napfénytetőhöz és tükörvezérlőhöz használnak. A FlexRay egy új generációs autóbusz-technológia, amely nagy sebességű és hibatűrő kommunikációt biztosít.[2]

Jelen blogposzt a sebezhetőségek terén a belsőhálózat-típusokból főleg a CAN rendszerre fókuszál. A CAN-nek és ECU-nak az évek során számos sebezhetőségét feltárták és dokumentálták. A következőkben olyan főbb sebezhetőségeket mutatunk be, amely vagy az ECU berendezéshez vagy a CAN hálózathoz köthető. Ezen kettő rendszerelem sebezhetősége azért került egyszerre kielemzésre, mert szorosan összekapcsolódik működésük.

- ECU újraprogramozás: Lehetőség van az ECU-k illegális programozására új firmware-rel.

- Broadcast átvitel használata: A CAN-adatcsomagokat a CAN-buszhoz csatlakoztatott összes csomópont sugározza. Minden ECU fogadja a CAN-buszon továbbított csomagokat, és a csomagazonosító megvizsgálása után dönti el, hogy megteszi-e a megfelelő lépéseket. A broadcast tulajdonsága miatt a rosszindulatú rendszerelemek könnyen megismerhetik a többi csomóponttól továbbított összes csomagot.[3]

- Rossz protokoll-végrehajtás: Egyes esetekben a protokoll megvalósítása nem tükrözi megfelelően a protokollszabványt. Például a szabvány előírja, hogy a motorvezérlő modult (ECM) nem lehet programozási módba kapcsolni, miközben a jármű mozog. Nyilvánvalóan ez biztonsági okokból történt. Egyes megvalósításokban azonban valóban lehetséges olyan parancs elindítása, amely letiltja a CAN kommunikációt és az ECU-t programozási módba állítja annak ellenére, hogy a jármű mozog.[4]

- A CAN protokollokkal való visszaélés: A járműben lévő hálózatok elleni támadások végrehajthatók a jól megválasztott protokollok rosszindulatú használatával. A CAN protokoll esetében szolgáltatásmegtagadási (DoS) támadás hajtható végre a busz döntési mechanizmusa segítségével. A legmagasabb prioritású üzenetek küldésével senki más nem fogja tudni használni a buszt.

- Titkosítás hiánya: A CAN-csomagok nincsenek titkosítva. A támadók könnyen elemezhetik a CAN-csomagokat.[5]

Néhány megtörtént támadás

Andrea Palanca és társai kimutatták, hogy a CAN-en keresztül kommunikáló járművek esetében lehetségesek a szelektív DoS támadások. Ez a támadás a CAN protokoll sebezhetőségén alapul, amely gyártótól függetlenül jelen van. A szerzők a koncepciót a jelenleg használatban lévő autókkal való kísérletezéssel illusztrálták, és bebizonyították, milyen könnyű egy ilyen támadás.[6]

Flavio D. Garcia és társai az elsősorban járműgyártók által használt járműindításgátló (kulcs) sebezhetőségét írták le. Először titkosítási algoritmusokat és kulcsokat szereztek vissza az indításgátlótól. Ezt követően a visszaszerzett kulcs segítségével a VW Group távirányító jelét továbbították, majd a járműből küldött jelet lehallgatták, így tetszőlegesen hozzáférhettek a járműhöz.[7]

Sen Nie és társai kísérletileg bemutatták, hogyan vezérelhető az ECU távolról tetszőleges CAN-csomagok küldésével a legújabb firmware-rel frissített Tesla járműben. Tesztelték a Tesla S P85 és P75 modellek sebezhetőségét. Vezeték nélküli (Wi-Fi/celluláris) technológiával számos, a vizsgált járműben lévő rendszert, például integrált áramkört és átjárókat károsítottak meg, majd rosszindulatú CAN-üzeneteket fecskendeztek be. A felfedezés után a Tesla járműveket az OTA (over-the-air) mechanizmussal frissítették, és kódaláírási védelmet alkalmaztak.[8]

A blogbejegyzésünk befejező részét itt találja.

Felhasznált irodalom:

Karl Koscher és mtsai., „Experimental Security Analysis of a Modern Automobile”, in The Ethics of Information Technologies (Routledge, 2017).

Kyounggon Kim és mtsai., „Cybersecurity for Autonomous Vehicles: Review of Attacks and Defense”, Computers & Security 103 (2021. április 1.): 102150.

Jiajia Liu és mtsai., „In-Vehicle Network Attacks and Countermeasures: Challenges and Future Directions”, IEEE Network 31, sz. 5 (2017): 50–58.

Marko Wolf, André Weimerskirch, és Christof Paar, „Security in automotive bus systems”, in In: Proceedings of the Workshop on Embedded Security in Cars (escar)’04, 2004.

Andrea Palanca és mtsai., „A Stealth, Selective, Link-Layer Denial-of-Service Attack Against Automotive Networks”, in Detection of Intrusions and Malware, and Vulnerability Assessment, szerk. Michalis Polychronakis és Michael Meier, Lecture Notes in Computer Science (Cham: Springer International Publishing, 2017), 185–206.

Flavio D. Garcia és mtsai., „Lock It and Still Lose It —on the ({In)Security} of Automotive Remote Keyless Entry Systems”, 2016.

[1] Karl Koscher és mtsai., „Experimental Security Analysis of a Modern Automobile”, in The Ethics of Information Technologies(Routledge, 2017).

[2] Kyounggon Kim és mtsai., „Cybersecurity for Autonomous Vehicles: Review of Attacks and Defense”, Computers & Security 103 (2021. április 1.): 102150.

[3] Jiajia Liu és mtsai., „In-Vehicle Network Attacks and Countermeasures: Challenges and Future Directions”, IEEE Network 31, sz. 5 (2017): 50–58.

[4] Koscher és mtsai., „Experimental Security Analysis of a Modern Automobile”.

[5] Marko Wolf, André Weimerskirch, és Christof Paar, „Security in automotive bus systems”, in In: Proceedings of the Workshop on Embedded Security in Cars (escar)’04, 2004.

[6] Andrea Palanca és mtsai., „A Stealth, Selective, Link-Layer Denial-of-Service Attack Against Automotive Networks”, in Detection of Intrusions and Malware, and Vulnerability Assessment, szerk. Michalis Polychronakis és Michael Meier, Lecture Notes in Computer Science (Cham: Springer International Publishing, 2017), 185–206.

[7] Flavio D. Garcia és mtsai., „Lock It and Still Lose It —on the ({In)Security} of Automotive Remote Keyless Entry Systems”, 2016.

[8] Kim és mtsai., „Cybersecurity for Autonomous Vehicles”.