Dub Máté- Bányász Péter

Mi is az a „phishing”?

A phishing fogalmi meghatározása nem található meg egységesen sem a hazai, sem a nemzetközi szakirodalomban. A fogalom tekintetében általánosságban elmondhatjuk, hogy a phishing, vagyis adathalászat, egy csalárd kísérlet arra, hogy személyes adatainkat illetéktelen személyek megszerezzék. A leggyakrabban előforduló phishing támadási közeg az e-mailes levelező rendszer, ám mind az online platformok, mint az offline valóságunkban nap, mint nap találkozhatunk a legkülönbözőbb adathalász támadási kísérletekkel.

Az adatgyűjtések kapcsán elmondhatjuk, hogy a XXI. század információs társadalmának új „olaja” az adat. Az adatokra napjainkra nemcsak teljesen új iparágak épültek, amelyek azokat felhasználva realizálnak profitot, hanem a kibertérben jelenlévő egyének, szervezetek egy jelentős része is a különböző adatok megszerzését határozhatja meg céljaként.

Milyen motivációja lehet egy ilyen támadásnak?

- Adatszerzés: a legszélesebb értelemben a megszerzett adatokat a támadó felhasználhatja többek között sajátos céljai, zsarolás, szivárogtatás, befolyásolás érdekében.

- Anyagi haszonszerzés: a megszerzett adatok felhasználása a támadó saját anyagi haszonszerzése céljából;

- Hírnév és ismertség: a támadások indíttatása ez esetben mindössze a „szakma” elismerésének elnyerése;

- Identitás elrejtése: a lopott identitások használata helyett az adathalászok eladják azokat másoknak, akik akár kiberbűnözők is lehetnek, és önmaguk elrejtése szempontjából van szükségük az adathalászok felkeresésére;

Milyen technikákat különböztethetünk meg?

Az adathalászat tekintetében megkülönböztethetjük a spameken belül az úgynevezett spear phishinget, vagyis szigonyozást, ahol már egy jól definiált célcsoportot vesz célba a támadó, és ezen belül is a whalinget, vagyis bálnavadászatot, ahol szintén egy célcsoportra fókuszál, ennek a tagjai elsősorban a megcélzott szervezet vezető rétegéből kerülnek ki.

Az adathalászat tekintetében szót kell ejtenünk az úgynevezett dumpster divingról, vagyis kukabúvárkodásról (ide értve a Lomtárunkat az „asztalon”), ahol a nem megsemmisített, vagy nem megfelelően megsemmisített adatainkat használják fel az adathalászok (ez természetesen egyaránt vonatkozhat az online és offline térre). Az URL manipuláció tekintetében olyan adathalász támadási formáról beszélhetünk, ahol a spam levélben az eredetihez megtévesztésig hasonlító oldalra irányítanak. Ilyen lehet például pénzintézet vagy közösségi média oldal, amin a felhasználói adatainkat megadva a fertőzött URL egy harmadik fél (vagy algoritmus) számára is továbbítja adatainkat. Ezen támadási formák esetében van, hogy csak egy-egy karakter különbség látható az eredeti és fertőzött linkek között.

Ahogy már említésre került, az adathalászattal nem csak az online, hanem az offline térben is találkozhatunk. Itt a támadók az együttérzésünkre, szimpátiánkra, empátiánkra, kíváncsiságunkra, hiszékenységünkre, naivitásunkra, segítőkészségünkre támaszkodva hajtanak végre rajtunk támadási kísérletet. Ide tartozik a telefonos megkeresés, vagy a nyílt, személyes kapcsolatfelvétel bármilyen – például adománygyűjtési vagy nyereményjátékra való felhívási – indokkal. Fontos leszögeznünk, hogy míg az adathalászat origója szerepelhet egyaránt az online vagy az offline térben, úgy a támadás végrehajtásának platformját ez nem határozza meg, az mind a két esetben ugyan úgy kihasználható az online és offline térben egyaránt (például egy az offline térben megszerzett bankkártyaadattal online térben történő vásárlás).

Statisztikák – Avagy miért kiemelt fontosságú a kérdés?

A 2020-as összesítések alapján láthatjuk, hogy:

- globális szinten a vállalatok mintegy 85%-a volt érintett phishing támadásban,

- az adatvesztések 22%-a mögött phishing támadások álltak,

- 2020 márciusában 60 000 phishing weboldalt jelentettek,

- az átlagos felhasználók 97%-a nem volt képes felismerni egy jól felépített, szofisztikált phishing e-mailt,

- átlagosan az emberek mindössze 3%-a jelentette az ilyen jellegű támadásokat az illetékeseknek,

- a phishing levelek közel harmadát megnyitották a felhasználók, és 12%-uk rá is kattintott fertőzött linkekre, csatolmányokra,

- a ransomware-t tartalmazó phishing e-mailek aránya több, mint 97%-ra tehető.

Hogyan előzhetjük meg a bajt?

Elmondható, hogy néhány egyszerű lépés betartásával jelentősen csökkenthetjük adataink kompromittálását. Az alábbi öt alapszabály segíthet a sikeres phishing támadások elkerülésében:

- Triviálisnak hangzik, ám a felhasználók jelentős részére mégsem jellemző: számítógépeinket, laptopjainkat védjük jogtiszta, automatikusan frissülő biztonsági szoftverekkel, és rendszerünkön mindig a naprakész verziójú operációs rendszer fusson, ezzel elkerülve például az esetleges zero-day sérülékenységek kihasználását!

- Ugyan ez mondható el okostelefonjaink kapcsán. Az automatikus szoftver- és biztonsági frissítések jelentősen csökkenthetik a sikeres támadások számát!

- Használjunk több-lépcsős hitelesítést felhasználói fiókjaink védelme érdekében! A weboldalak egy jelentős része (levelező rendszerek, közösségi média felületek, pénzügyi szolgáltatások, stb.) lehetővé teszik két- vagy több faktoros hitelesítés beállítását a felhasználói fiókba történő belépéskor, melyek közé tartozhat biometrikus, SMS-es, vagy e-mailes hitelesítés. Amennyiben rendelkezünk ilyen jellegű biztonsági beállítással, úgy a támadók még akkor sem férhetnek hozzá adatainkhoz, ha rendelkeznek a felhasználónevünkkel és jelszavunkkal. Éljünk ezzel a lehetőséggel!

- Legyen biztonsági mentésünk! Legfontosabb szenzitív és személyes adatainkról, fájlainkról legyen biztonsági mentésünk lehetőleg olyan fizikai adathordozón, mely nem csatlakozik semmilyen otthoni vagy online hálózathoz!

- Legyünk megfelelően éberek és tudatosak! Sajnos a támadók gyakran használják ki a nem megfelelően biztonságtudatos felhasználót, és ilyenkor a legjobb biztonsági beállítás és szoftver sem jelenthet megoldást a támadásokkal szemben!

Hogyan ismerhetjük fel a támadást?

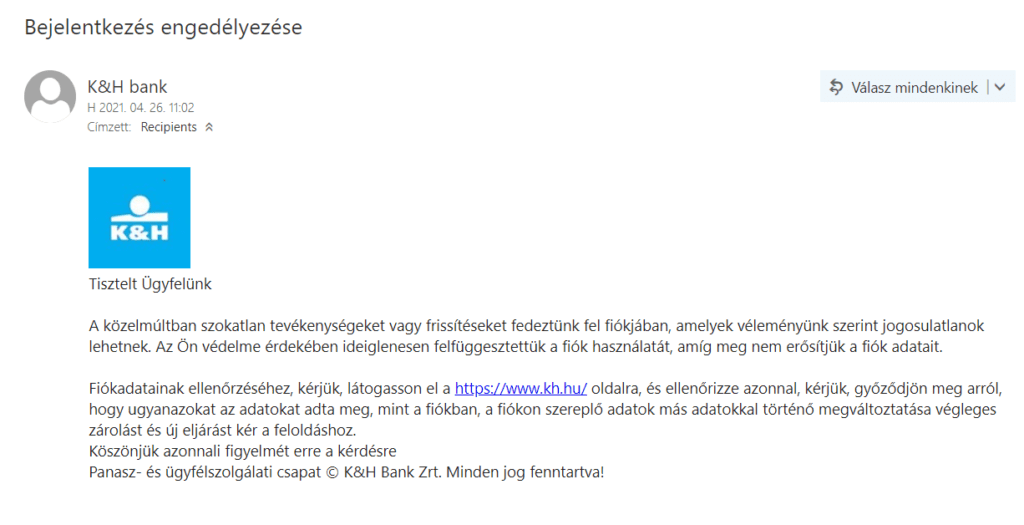

Az alábbi képen egy friss (2021. április 26-i), többek között a szerzőknek is címzett, tipikus, ám az átlagosnál jóval szofisztikáltabb phishing levél látható:

A legfontosabb tanulság: bármennyire is megtévesztő lehet egy ilyen levél, ne kattintsunk se a mellékletekre, se a hivatkozásokra! A szöveget figyelmes elolvasása után már egyértelműen, hogy a levél mindössze pénzügyi adataink megszerzésére irányul! Erősen árulkodó a tény, hogy nem rendelkezik egyikünk sem a K&H-nál fiókkal, valamint a levél strukturáltsága, a megfogalmazás, a hiányzó elemek, és maga a tartalmi rész egyértelműen arra utál, hogy ez egy csalárd kísérlet.

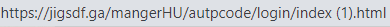

Ám az ilyen esetekben van egy még jobb módszer, hogy meggyőződjünk, valóban támadás ért-e minket! A linkre történő kattintás nélkül vigyük a kurzort az esetünkben elküldött linkre, de ne kattintsunk rá!

Ezt követően a képernyőnk – általában bal alsó – sarkában megjelenik egy szürke hátterű hivatkozás. Ez mutatja meg nekünk, hogy pontosan hova is fog minket irányítani az adott link, amit a támadók meg szeretnének nyittatni velünk! Ez az alábbi módon néz ki:

Az ezen a linken található weboldal – ugyan pontosan nem tudhatjuk, hisz nyilvánvalóan nem kattintunk rá – a megtévesztésig hasonlíthat az eredeti banki bejelentkező felületre, ám az ide beírt felhasználónevünket, jelszavunkat, fiókazonosítónkat, vagy akár internetes vásárláshoz szükséges bankkártyás adatainkat a beírást követően az oldal automatikusan egy harmadik személy, vagy algoritmus számára továbbítja. Ezt követően, például ha bankkártyás adatainkat adtuk meg, a támadók azt már online vásárlásra tudják is használni. De természetesen bármilyen személyes / szenzitív / pénzügyi adat megadását is meg kell tagadnunk, illetve sem az ilyen jellegű linkekre, sem a csatolmányokra nem szabad rákattintanunk!

Mind ezek mellett a csatolmányok tekintetében utaló jel lehet, ha a letölteni kívánt fájl kettős kiterjesztésű! Ebben az esetben semmiképp ne futtassuk a fájlt! A csatolmányok kapcsán további utaló jel a kéretlen leveleknél, ha tömörített csomagot kapunk, melyet szintén nem tanácsos sem letölteni, sem kicsomagolni! A Microsoft Office csatolmányok megnyitásával fontos, hogy csak azon dokumentumoknál kattintsunk a „szerkesztés engedélyezése” fülre írásvédett fájl esetében, melynél meg vagyunk győződve a küldő személyéről, és hogy nincs hátsó, rosszindulatú szándéka!

A megfogalmazás, struktúra, tartalom vonatkozásában elmondható, hogy a fenti levél egy iskolapéldája lehet a phishing leveleknek! Emellett figyeljünk a helyesírási, nyelvtani hibákra, a túl általános, vagy – az e-mail címünkből is kitalálhatóan – túl személyes hangvételre! (Például ha e-mail címünkben szerepel kereszt- és vezetéknevünk, születésünk dátuma.)

Végezetül higgyünk biztonsági szoftvereinknek!

Ne nyissunk meg kártékonyként megjelölt csatolmányokat, és ne folytassuk a megkezdett műveletet, amennyiben vírusírtó programunk jelzi annak veszélyességét!

Összességében megállapíthatjuk tehát az adathalász támadásokról, hogy bármilyen platformon, a mindennapjaink során bármikor találkozhatunk velük. A legfontosabb elv a megelőzés tekintetében, hogy csak akkor adjuk ki személyes adatainkat, ha meggyőződtünk arról, hogy valóban jogosult személy, jogszerűen alkalmazza. Ugyan ez a biztonságtudatosság szükséges a mindennapi internethasználat tekintetében a fentebb részletezett kiberfenyegetettségek csökkentése érdekében.

Hazánkban a Nemzeti Kibervédelmi Intézet tevékenységét kell kiemelnünk, ugyanis az NKI hírekkel, tanácsokkal, figyelmeztetésekkel és kiadványokkal hívja fel a polgárok figyelmét az aktuális kampányokra, sérülékenységekre és a mindennapos internetes tevékenység során az aktuális kockázatokra.

Irodalom

- W. D. Yu, S. Nargundkar, és N. Tiruthani, „A phishing vulnerability analysis of web based systems”, in 2008 IEEE Symposium on Computers and Communications, 2008, 326–31, https://doi.org/10.1109/ISCC.2008.4625681.

- K. Jansson és R. Von Solms, „Phishing for Phishing Awareness”, Behaviour and Information Technology 32, sz. 6 (2013): 584–93, https://doi.org/10.1080/0144929X.2011.632650.

- M. Khonji, Y. Iraqi, és A. Jones, „Phishing Detection: A Literature Survey”, IEEE Communications Surveys and Tutorials 15, sz. 4 (2013): 2091–2121, https://doi.org/10.1109/SURV.2013.032213.00009.

- https://securityboulevard.com/2020/12/staggering-phishing-statistics-in-2020/