A FireEye által nemrég felfedezett, a céget magát is érintő támadás olyan mérföldkő a kiberbiztonság történetében, mint az ukránok ellen használt NotPetya vírus vagy az Irán ellen bevetett Stuxnet. A sztori krimibe illő.

Karácsony előtt, december 22-én online eseményen osztotta meg a közelmúltban történt Sunburst/FireEye kiberincidens részleteit Krasznay Csaba, a Nemzeti Közszolgálati Egyetem Kiberbiztonsági Kutatóintézetének vezetője és Nemes Dániel, a FireEye magyarországi forgalmazójának, a biztributornak az elnöke.

Harc a kibertér uralásáért

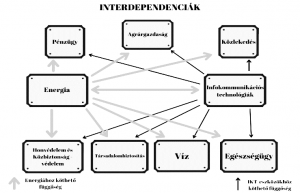

Krasznay Csaba kiemelte, a kibertér olyan közlegelő, melyet több ország is megpróbál saját érdekei szerint uralni. Senkié és mindenkié, mint például a világűr, amelynek birtoklásért folytatott harc például térdre kényszerítette a Szovjetuniót a 80-as években. A kibertér eredetileg amerikai találmány, amelyről először Kína vált le – létrehozva saját nemzeti internetét. Oroszországban ugyancsak ez a folyamat zajlik, miközben komoly vita alakul ki az ENSZ-ben, hogy a nemzeti vagy a globális kibertér az üdvözítő. Eközben az átlagos netezők is azt érzik, hogy a „kiberközbiztonság” folyamatosan romlik – sok államnak éppen ez áll az érdekében. Jelenleg a szakértők 50 országot tartanak nyilván, amely rendelkezik olyan offenzív fegyverekkel, amivel akár kritikus infrastruktúrák ellen is támadást tud indítani a kibertérben. Ezek közül kerül majd ki nagy valószínűséggel a FireEye elleni incidens elkövetője is.

Kivételt tesz a FireEye

Nemes Dániel, a gyártó hazai képviselője ismertette, hogy a FireEye két hete tette közzé: támadást észlelt a hálózatában. A FireEye szinte sosem beszél olyan esetekről, ahol a vizsgálat még folyamatban van, és ezt javasolja az ügyfeleinek is. Ennél a támadásnál azért tett kivételt, mert itt kibertámadásra képes eszközök kerültek ki a cégtől. A támadók ugyanis a Mandiant tanácsadó üzletágához jutottak be, ahol olyan digitális eszközöket tárolt a cég, amelyekkel az ügyfelek kérésére próbatámadásokat végeztek a FireEye munkatársai. Ezekkel az eszközökkel azt tudták például felmérni, hogyan juthatnak be támadók az ügyfél hálózatába, illetve ha bejutottak, mihez férhettek hozzá. Az eszközök bár ismert sérülékenységeket használtak ki, újszerű, eddig nem ismert módon. A FireEye ezért, éppen a nem FireEye ügyfelek védelme érdekében a betörésről szóló közleménnyel egyidejűleg közzétette a saját fegyvereit hatástalanító eszközöket is.

Precíz, lassú, megtervezett művelet

Bár egyelőre mindenről csak valószínűsített értesülések vannak, sajtóhírekből tudni lehet: a támadók a SolarWinds nevű cég Orion szoftverét használták, hogy behatoljanak a FireEye rendszerébe. A FireEye erről, az Orionban talált sérülékenységről elsőként az FBI-t értesítette. A sajtó időközben azt is kiderítette, hogy minden valószínűség szerint egy gyenge jelszó használatával jutottak be a SolarWinds infrastruktúrájába, majd több frissítésbe csomagolták azt a kódot, amellyel kompromittálni voltak képesek az Oriont használó ügyfelek hálózatát. A szoftvert 30 ezer ügyfél használja, a rosszindulatú szoftvert tartalmazó javítófoltot összesen 18 ezer cég töltötte le. A SolarWinds Orion magyar elterjedtsége nem nagy, az elérhető információk szerint hazai használói – elsősorban nemzetközi cégek magyar leányvállalatai – között olyanok is voltak, akik nem frissítették a szoftvert.

A támadók sehol nem okoztak károkat és ügyeltek arra, hogy ne maradjon utánuk nyom. A hírek szerint a támadók válogatósak voltak, mindössze 40 olyan célpontról hallani, ahol a telepített hátsó ajtót kihasználták, és bár ez a szám várhatóan nőni fog, valószínűleg semmiképpen sem nagyságrendekkel. Ezek elsősorban állami intézmények, illetve technológiai és IT-biztonsági cégek. Egy olyan jéghegyet látunk – hangsúlyozta Nemes Dániel –, amelynek megbecsülni sem lehet a kiterjedését, de már a víz fölötti rész is sokkoló nagyságú. A sajtó sem fukarkodott a jelzőkkel, sok szalagcím kezdődött azzal, hogy ez lehet a világ eddigi legnagyobb, ismert kibertámadása.

Krasznay Csaba mindezt azzal egészítette ki, hogy az incidens kapcsán az USA kormánya az oroszokra mutatott, Putyin ezt természetesen visszautasította, Donald Trump pedig a Twitterén a kínaiakra terelte a gyanút. Nemes Dániel szerint biztos, hogy nem a FireEye volt az elsődleges célpontja ennek a titkosszolgálati műveletnek, viszont ha a FireEye-t nem támadják meg, a cég nem veszi észre villámgyorsan a támadást és nem hozta volna a betörés tényét nyilvánosságra, ma sem tudnánk róla semmit, a titkosszolgálati akció az elmúlt 9 hónaphoz hasonlóan zavartalanul folyna, az áldozatok tudtán kívül.

Mit lehet most tenni?

A panelbeszélgetésen a két szakértő kitért arra is, mit lehet most tenni. Nemes Dániel kiemelte, tanulságos lesz végül egyben látni majd, hogy összesen hány gyártó hány eszközét érintette a támadás. Másrészt talán sikerül megváltoztatni azt a nagyon elterjedt gondolkodásmódot, miszerint minden támadást ki kell védeni. A FireEye évek óta azt mondja, hogy feltörhetetlen rendszer nincs. Ehelyett azt érdemes elérni, hogy betörés esetén minél lassabban tudjanak haladni a hálózatban a támadók. Ezzel párhuzamosan pedig minél gyorsabban vegyük észre, hogy megtámadtak bennünket.

Ami a gyakorlati teendőket illeti, ma és holnap minden szakembernek át kell néznie a rendszereket, és frissítenie érdemes, amit csak lehet. Később érdemes lesz elgondolkodni, hogyan lehet a leghatékonyabban növelni a szervezet rendszereinek védelmét. Fontos a saját szakemberek megfelelő kiképzése, de ugyanilyen lényeges a felhasználók okítása is.

Állami szinten pedig fontos lépés lesz az új kiberbiztonsági stratégia megalkotása – tette hozzá Krasznay –, hiszen az incidens kapcsán arra is számíthatunk, hogy az USA és szövetségesei (így Magyarország is) a közeljövőben ellentámadást indítanak a vélt elkövetők ellen. Ezeket az időket pedig érdemes minél felkészültebben várnunk.